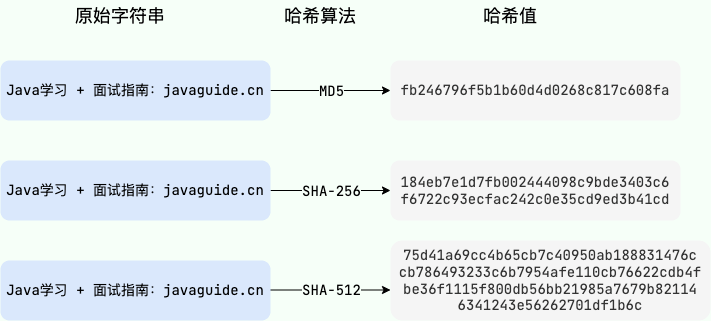

mall学习教程官网:macrozheng.com 这是一个挺有意思的面试题,挺简单的,不知道大家平时在重置密码的时候有没有想过这个问题。回答这个问题其实就一句话:因为服务端也不知道你的原密码是什么。如果知道的话,那就是严重的安全风险问题了。  我们这里来简单分析一下。 做过开发的应该都知道,服务端在保存密码到数据库的时候,绝对不能直接明文存储。如果明文存储的话,风险太大,且不说数据库的数据有被盗的风险,如果被服务端的相关人员特别是有数据库权限的恶意利用,那将是不可预估的风险。 一般情况下,我们都是通过哈希算法来加密密码并保存(严格上来说,哈希算法不属于加密算法,只是可以用到某些加密场景中)。 哈希算法也叫散列函数或摘要算法,它的作用是对任意长度的数据生成一个固定长度的唯一标识,也叫哈希值、散列值或消息摘要(后文统称为哈希值)。  哈希算法可以简单分为两类:

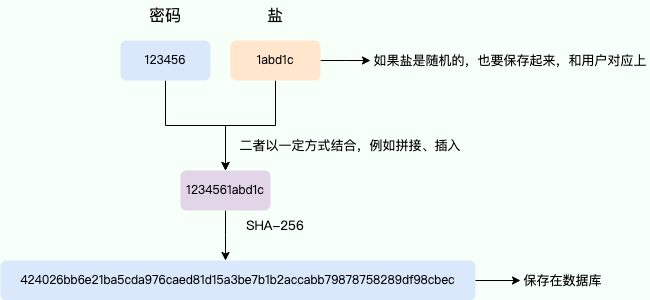

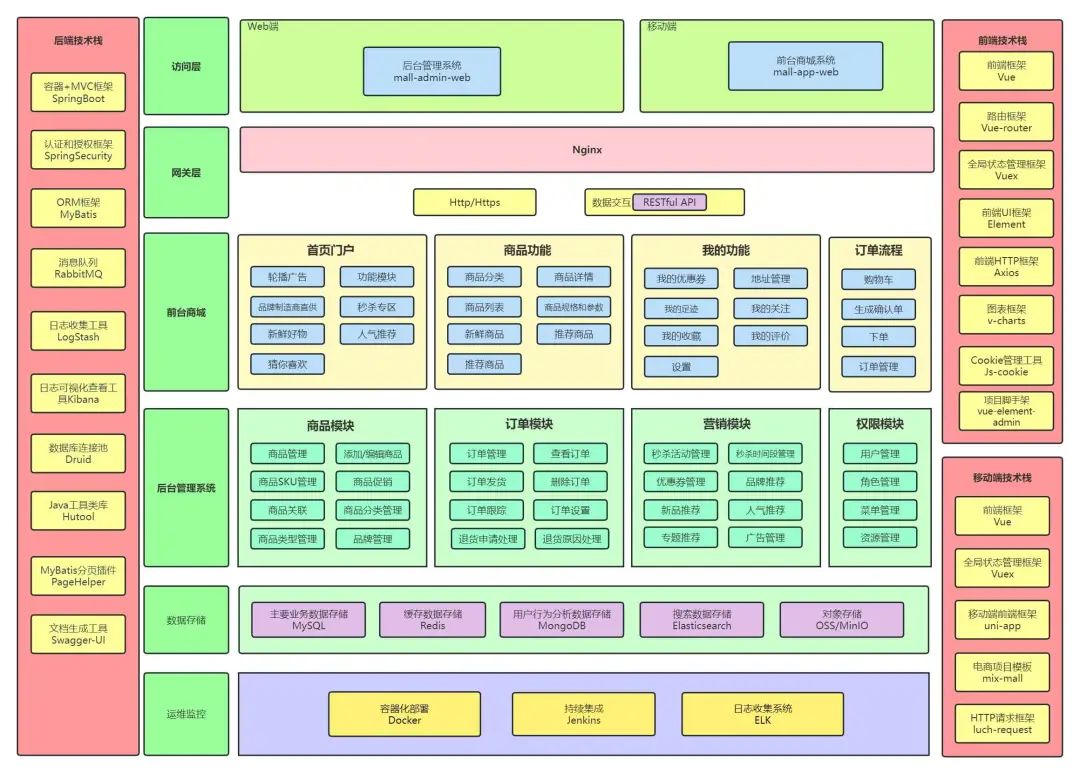

除了这两种之外,还有一些特殊的哈希算法,例如安全性更高的慢哈希算法。 目前,比较常用的是通过 MD5 + Salt 的方式来加密密码。盐(Salt)在密码学中,是指通过在密码任意固定位置插入特定的字符串,让哈希后的结果和使用原始密码的哈希结果不相符,这种过程称之为“加盐”。 不过,这种方式已经不被推荐,因为 MD5 算法的安全性较低,抗碰撞性差。详细介绍可以阅读我写的这篇文章:简历别再写 MD5 加密密码了! 。你可以使用安全性较高的加密哈希算法+ Salt(盐)(例如 SHA2、SHA3、SM3,更高的安全性更强的抗碰撞性)或者直接使用慢哈希(例如 Bcrypt,更推荐这种方式)。 假如我们这里使用 SHA-256 + Salt 这种方式。 这里写了一个简单的示例代码: String password = "123456";输出: Original String: 123456在这个例子中,服务端保存的就是密码“123456”加盐哈希之后的数据,也就是“424026bb6e21ba5cda976caed81d15a3be7b1b2accabb79878758289df98cbec” 。  当你输入密码登录之后,服务端会先把你的密码对应的盐取出,然后再去执行一遍获取哈希值的过程。如果最终计算出来的哈希值和保存在数据库中的哈希值一直,那就说明密码是正确的。否则的话,密码就不是正确的。 哈希算法的是不可逆的,你无法通过哈希之后的值再得到原值,这样的话,服务端也不知道你的原密码到底是什么,自然没办法告诉你原密码是什么。 Github上 标星60K的电商实战项目mall,全套 视频教程(2023最新版) 已更新完毕!全套教程约40小时,共113期,通过这套教程你可以拥有一个涵盖主流Java技术栈的完整项目经验,同时提高自己独立开发一个项目的能力,下面是项目的整体架构图,感兴趣的小伙伴可以点击链接 mall视频教程 加入学习。 整套 视频教程 的内容还是非常完善的,涵盖了mall项目最佳学习路线、整体框架搭建、业务与技术实现全方位解析、线上Docker环境部署、微服务项目学习等内容,你也可以点击链接 mall视频教程 了解更多内容。 推荐阅读

上一篇:10 款 IDEA 宝贝插件,yyds! 下一篇:走进企业看安全 知道创宇站 圆满结束! |

/1

/1