直接接受 SQL 查询输入的网站,因其不设防的接口特性,常常成为 SQL 注入(SQLI)攻击者的主要攻击目标。 倘若我们在执行 SQL 数据库查询前未能妥善清理文本输入,攻击者将有机可乘,轻易地从我们的系统中窃取宝贵的敏感数据。幸运的是,借助下面这个现成的 PHP 代码示例,我们能够调用一个免费的 API 来检测文本输入中是否潜藏 SQL 注入攻击的风险。利用该服务的反馈,我们可以有效拦截 SQL 注入攻击,确保在对数据库发起任何操作前,系统的安全性得到有力保障。 为了通过 Composer 安装客户端 SDK,我们只需执行以下命令即可: composer require cloudmersive/cloudmersive_security_api_client为了启用SQLI威胁扫描功能,您可以方便地复制以下提供的PHP代码片段: <?php我们仅需获取一个免费的Cloudmersive API密钥,即可授权我们的API调用,并且每月还能享受高达800次的SQLI扫描服务,而且完全无需承担任何额外承诺。 无需编写更多代码,我们现在即可轻松地为PHP应用程序实现关键的内容安全层,保障应用程序的安全与稳定。 上一篇:进阶教程:使用PHP框架构建大型动态网站 下一篇:PHP函数介绍:time()函数 |

使用 AI 自动化操作雷池 WAF97995 人气#网站安全

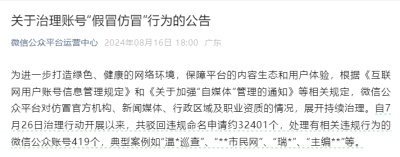

使用 AI 自动化操作雷池 WAF97995 人气#网站安全 微信公众平台持续治理“假冒仿冒”行为16234 人气#新媒体课堂

微信公众平台持续治理“假冒仿冒”行为16234 人气#新媒体课堂 公众号案例 | 鲲鹏产业源头创新中心微信公28585 人气#新媒体课堂

公众号案例 | 鲲鹏产业源头创新中心微信公28585 人气#新媒体课堂 萌芽加速 adminCDN 上线,由文派开源提供的18131 人气#站长圈

萌芽加速 adminCDN 上线,由文派开源提供的18131 人气#站长圈 /1

/1